Je vais tenter de détailler ici absolument toutes les étapes d’implémentation de la solution de déploiement d’ESX avec la fonctionnalité Auto Deploy de VMware.

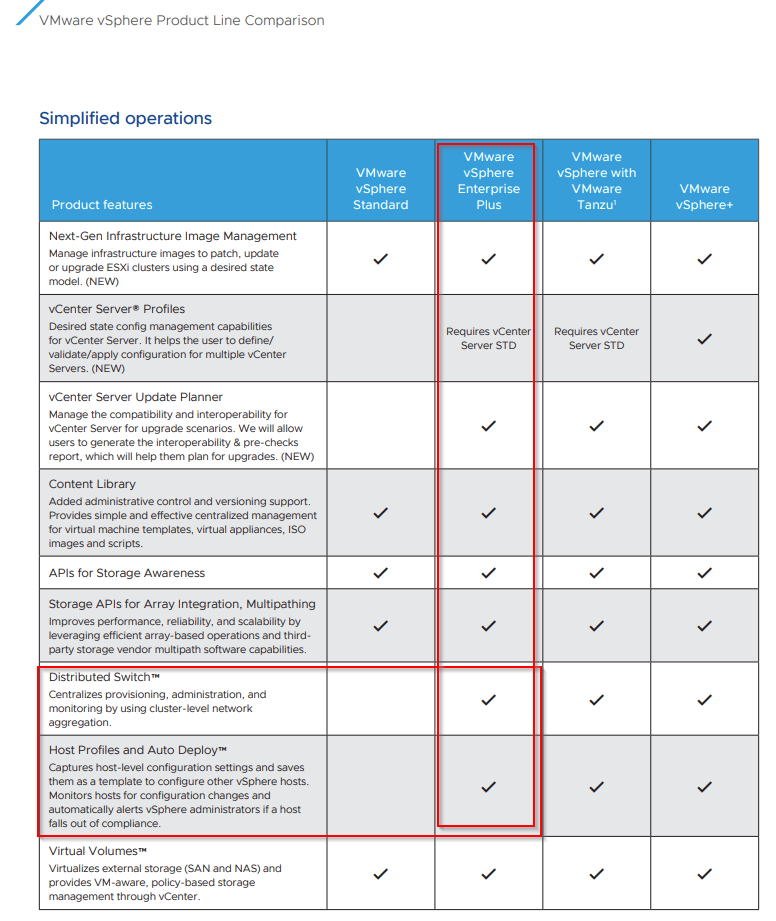

Cette fonctionnalité n’est disponible que si vous avez le niveau de licence suffisant à minima VMware vSphere Enterprise Plus, de même que les autres fonctionnalités que nous allons utiliser plus loin comme Host Profiles ou les Distributed Switch.

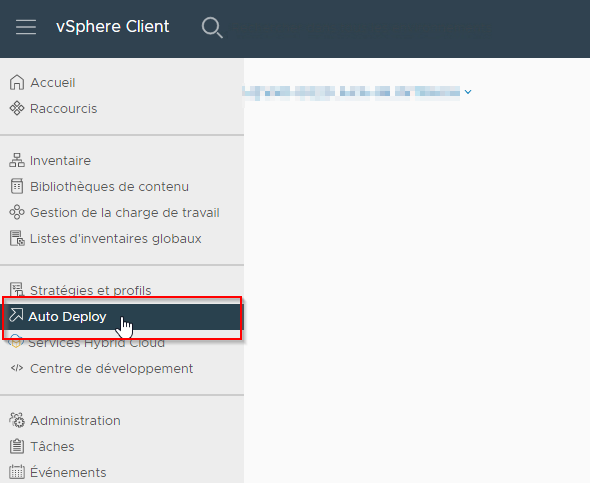

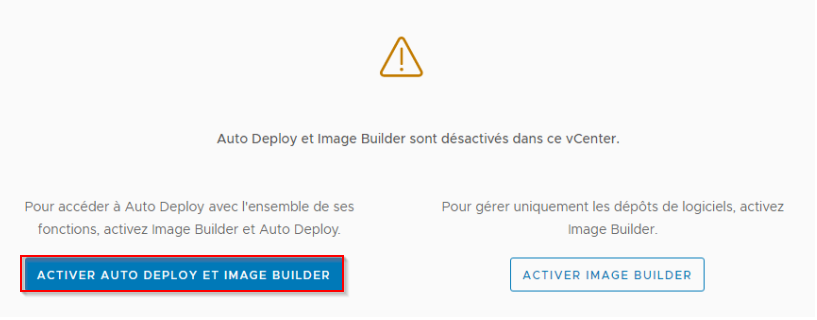

Activation d’Auto Deploy :

Depuis le vCenter, j’active la fonctionnalité dans le menu Auto Deploy :

Ici, je sélectionne Activer Auto Deploy et Image Builder.

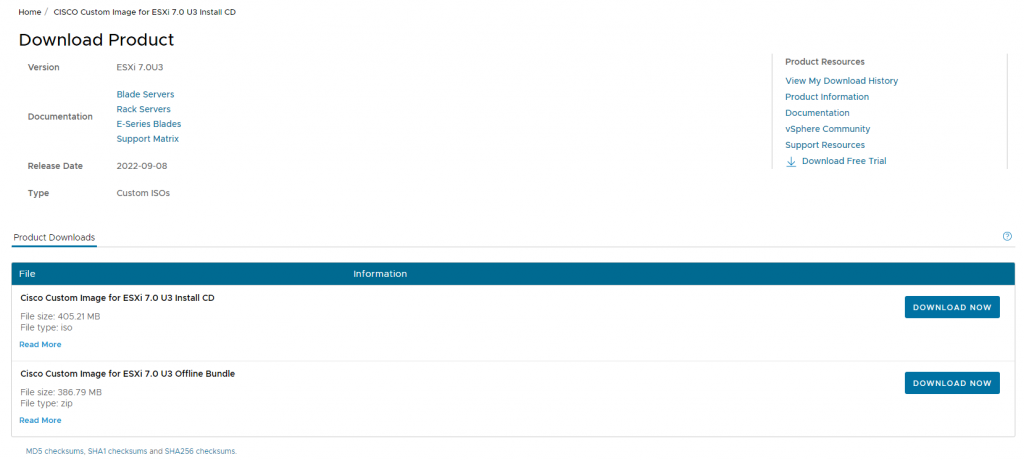

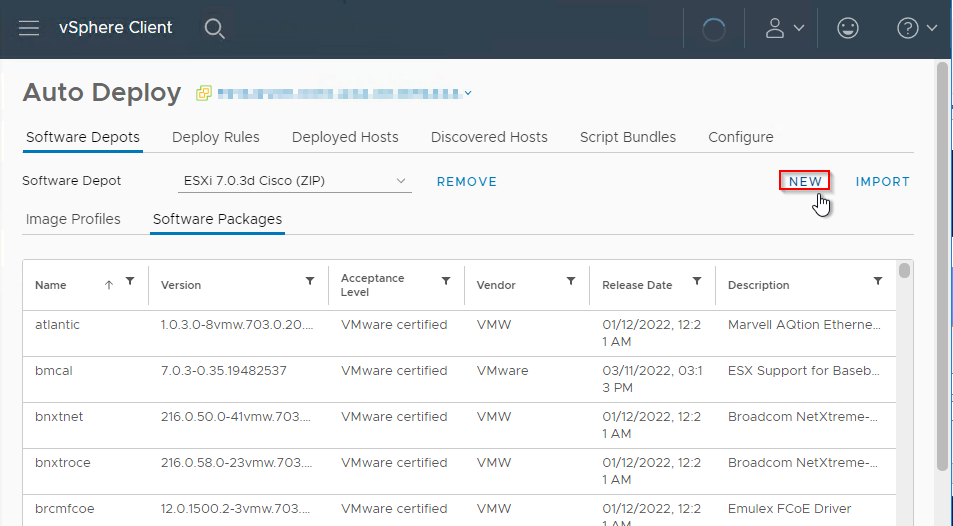

J’ai quelques nœuds Cisco à déployer. Pour l’exemple, je vais récupérer l’Offline Bundle depuis my.vmware.com comme d’habitude dans la partie Custom ISO pour les OEM.

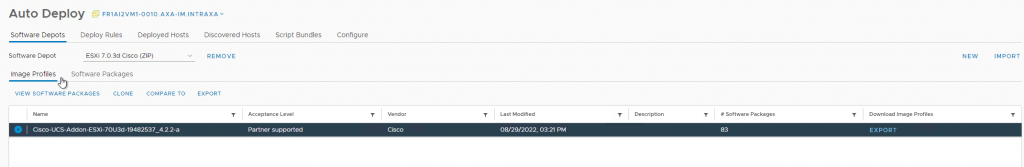

Une fois le fichier téléchargé, choisir New Image Profiles et injecter l’Offine Bundle précédemment récupéré.

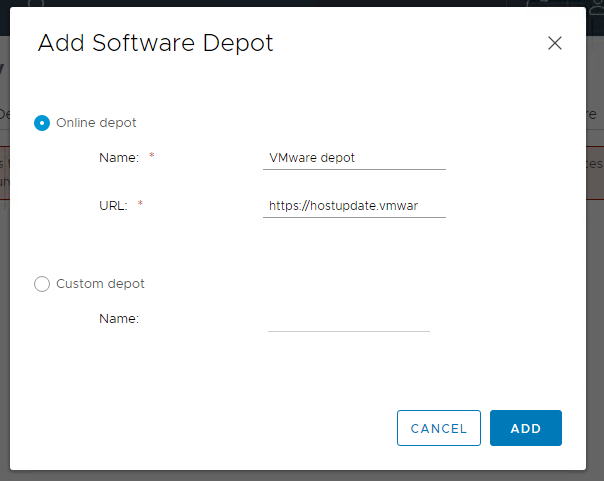

Vous pouvez aussi ajouter le dépôt par défaut VMware si votre vCenter peut y accéder :

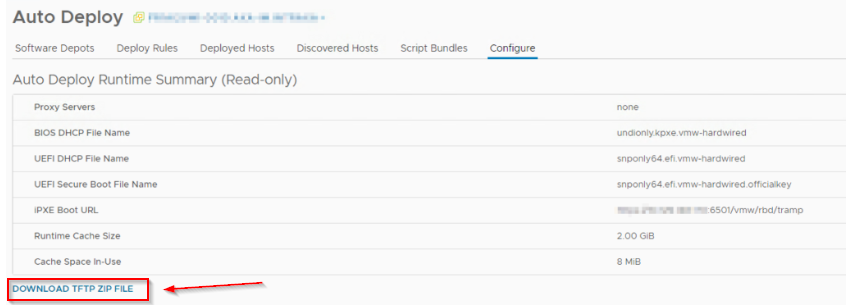

Ensuite, je télécharge le zip de configuration TFTP, il est disponible dans l’onglet Configure d’Auto Deploy puis Download TFTP ZIP FILE.

Pour le moment, c’est tout côté vCenter. Je vais passer aux autres éléments indispensables à savoir un DHCP et un serveur TFTP. Pour cet environnement, je vais utiliser un redhat 7.

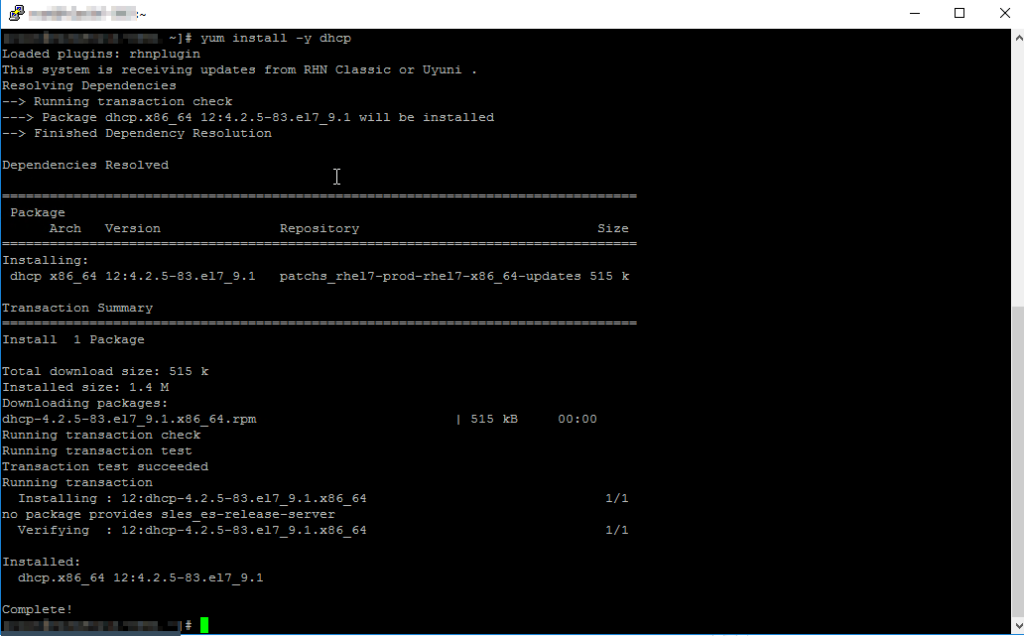

Installation du serveur DHCP :

yum install -y dhcp

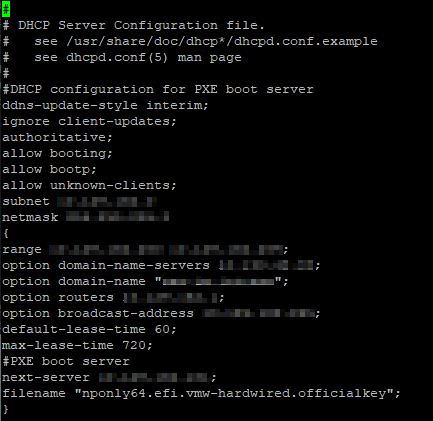

Je configure le service avec le fichier de configuration : /etc/dhcpd/dhcpd.conf .

Attention le fichier du boot file name correspond à la configuration choisie :

BIOS = undionly.kpxe.vmw-hardwired

EUFI = snponly64.efi.vmw-hardwired

EUFI + Secureboot = snponly64.efi.vmw-hardwired.officialkey

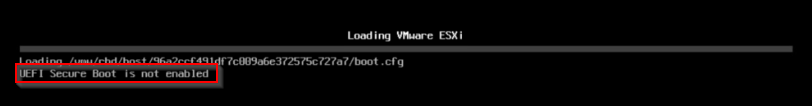

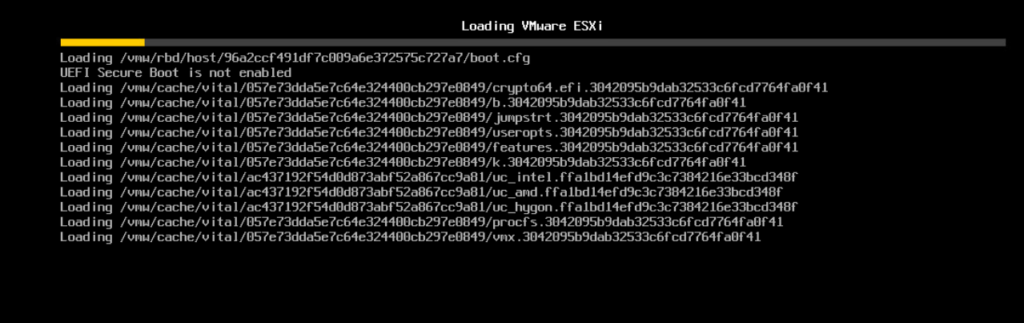

Je suis parti sur EUFI + Secureboot, car il désactive la fonctionnalité Secureboot si elle n’est pas disponible.

Je démarre le service et je l’active avec le système :

systemctl start dhcpd.service && systemctl enable dhcpd.servicePour information, les baux du DHCP seront visibles dans /var/lib/dhcpd.dhcpd.leases.

Si besoin on autorise le service sur le firewall puis on recharge le service :

firewall-cmd --permanent --add-service={dhcp} firewall-cmd --reloadOn passe ensuite au serveur TFTP :

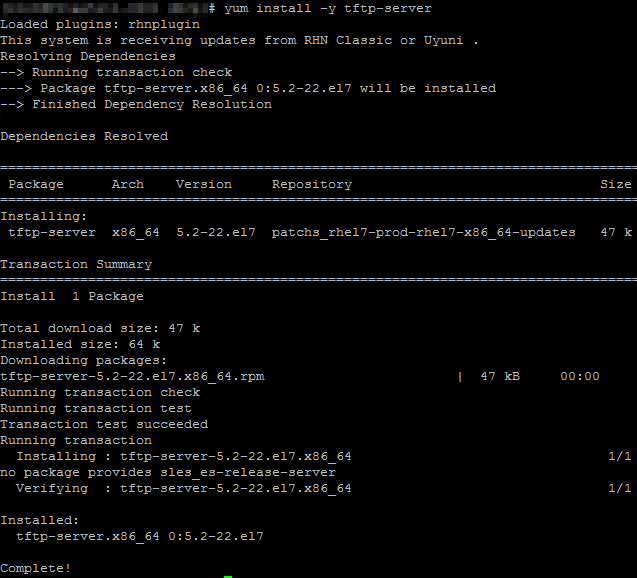

J’installe le service tftp avec la commande :

yum install -y tftp-server

Comme pour les autres, je lance le service et je demande à ce qu’il démarre automatiquement avec le système :

systemctl start tftp.service && systemctl enable tftp.serviceJusqu’ici, j’ai réalisé les opérations en root, mais je vais avoir besoin d’utiliser un autre compte pour uploader les données sur le serveur et il sera beaucoup plus simple de passer par un accès ftp.

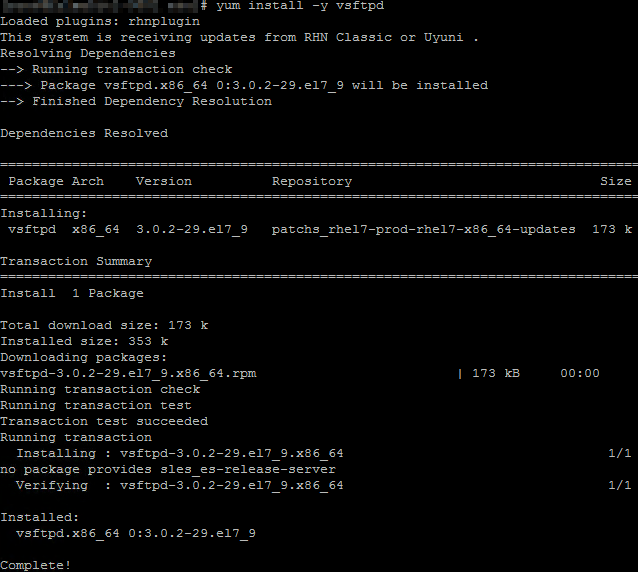

Installation optionnelle du server ftp :

yum install -y vsftpd

Il y a plusieurs modifications à effectuer pour démarrer correctement le service et le configurer selon les besoins. Il faut éditer le fichier /etc/vsftpd/vsftpd.conf

anonymous_enable=NOlisten=YESlisten_ipv6=NOlocal_root=/var/lib/tftpbootComme pour les autres, j’active le service en auto et je le démarre :

systemctl enable vsftpd.service && systemctl start vsftpd.service /!\ Il faudra configurer les droits au besoin sur le dossier /var/lib/tftpboot avec la commande chmod.

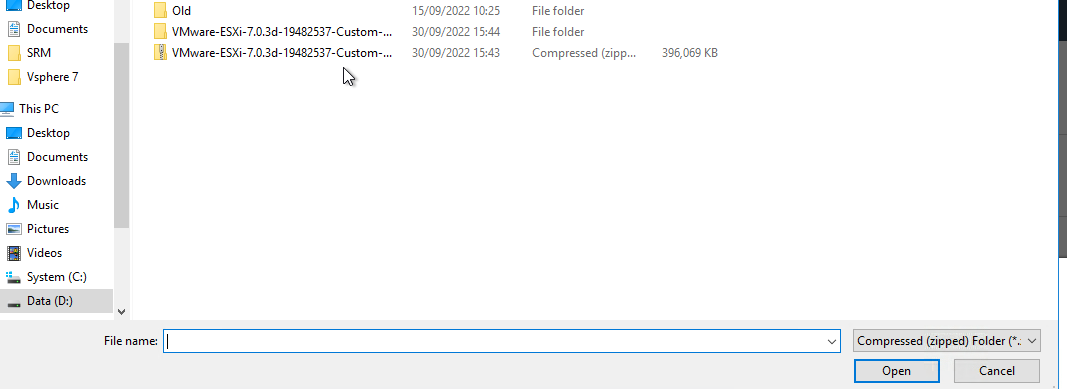

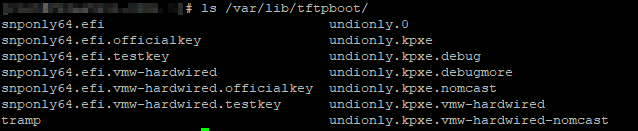

Je peux enfin uploader via l’accès ftp le contenu du deploy-tftp.zip qui viendra se positionner dans /var/lib/tftpboot.

Comme moi, vous devriez avoir tous les fichiers à la racine de /var/lib/tftpboot :

Cela devrait être bon côté serveur linux. Si besoin pour vérifier l’état des services :

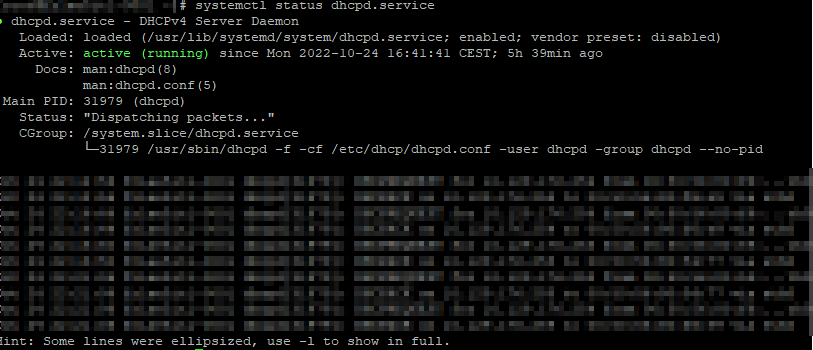

systemctl status dhcpd.service

systemctl status tftp.service

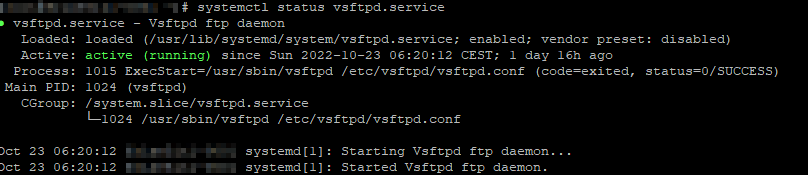

systemctl status vsftpd.service

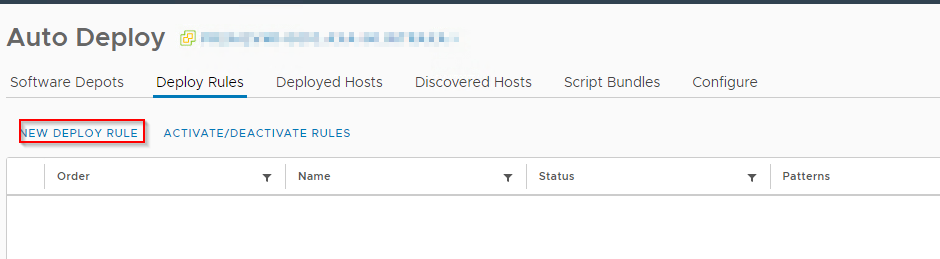

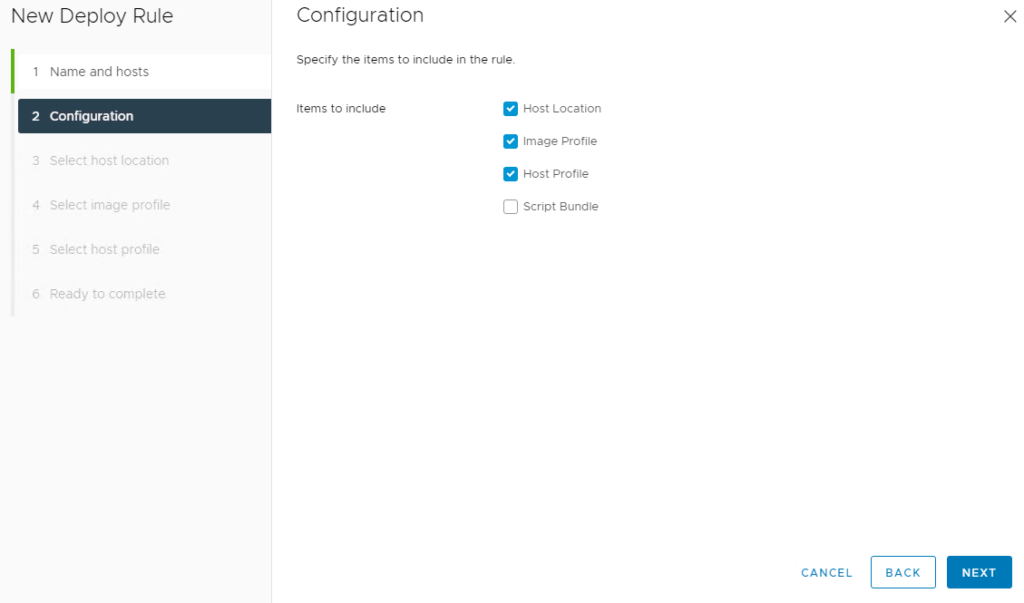

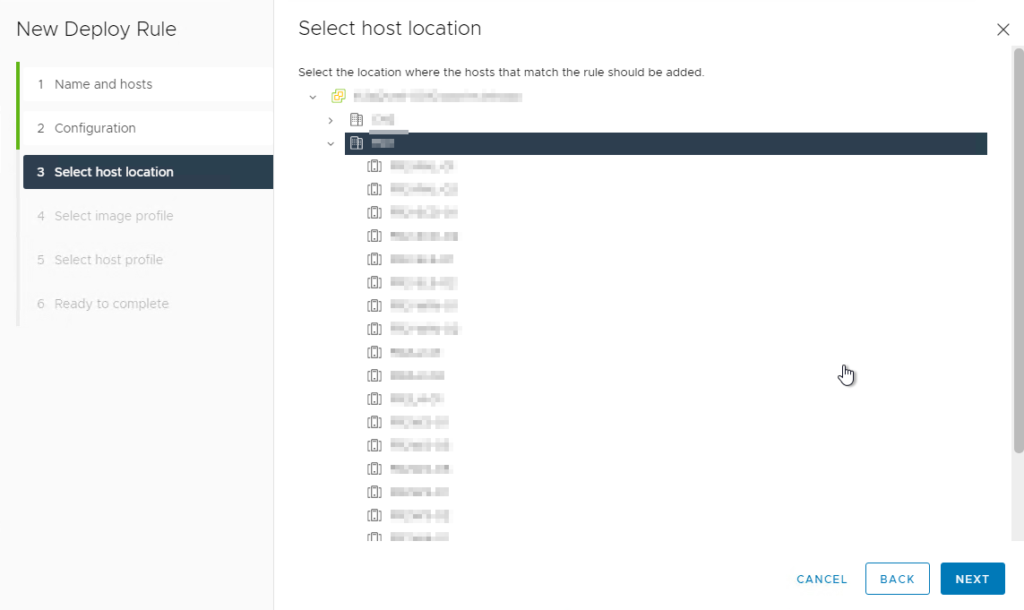

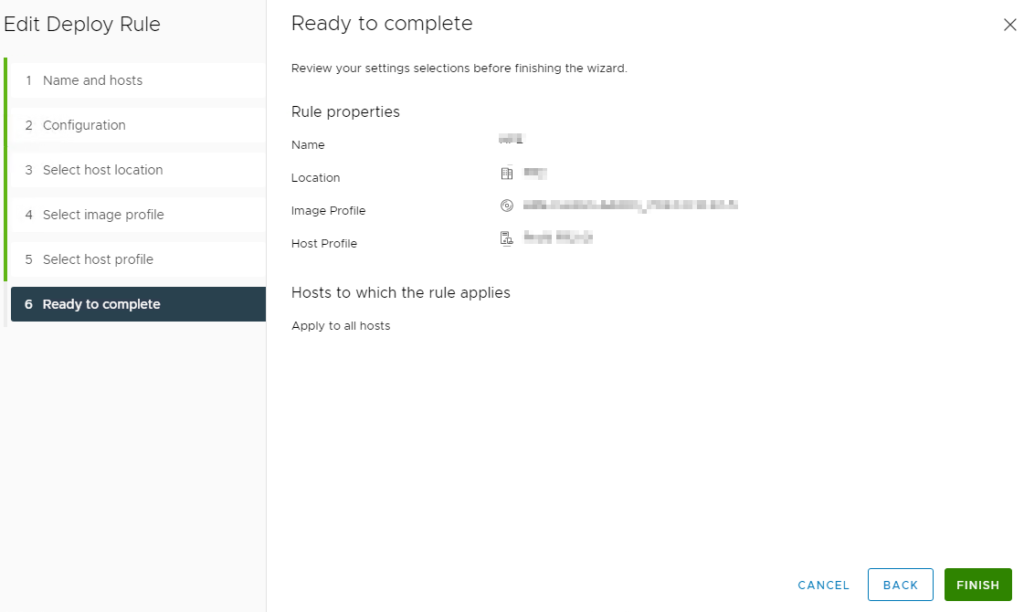

Règle de déploiement :

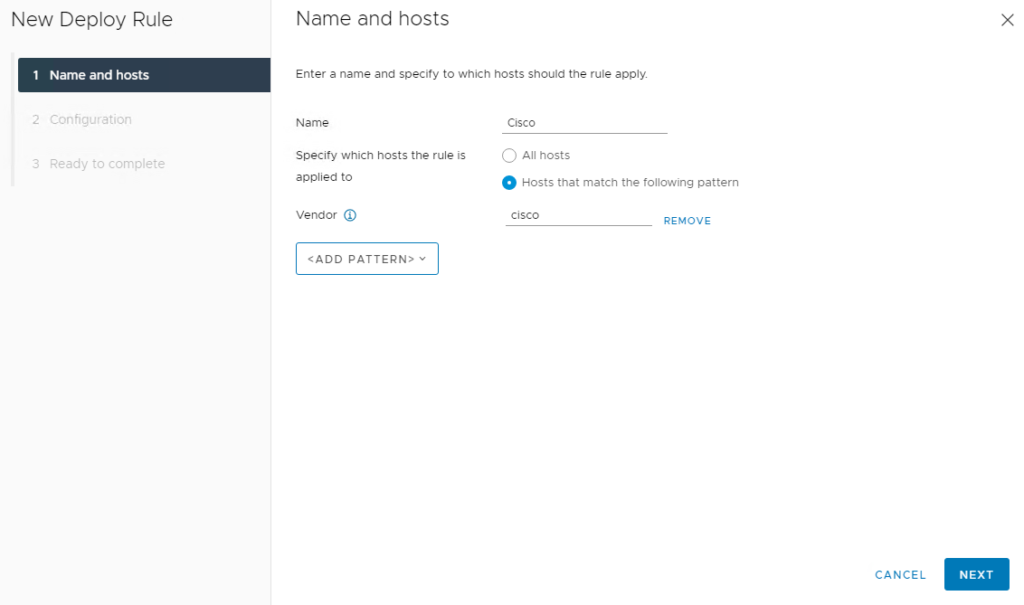

Je vais ensuite créer une “deploy rule“. Alors ici, je vais en faire une plutôt générique pour l’exemple, mais je vais en faire des spécifiques pour chaque OEM que j’aurai dans mon scope HPE, Dell, Cisco, etc.

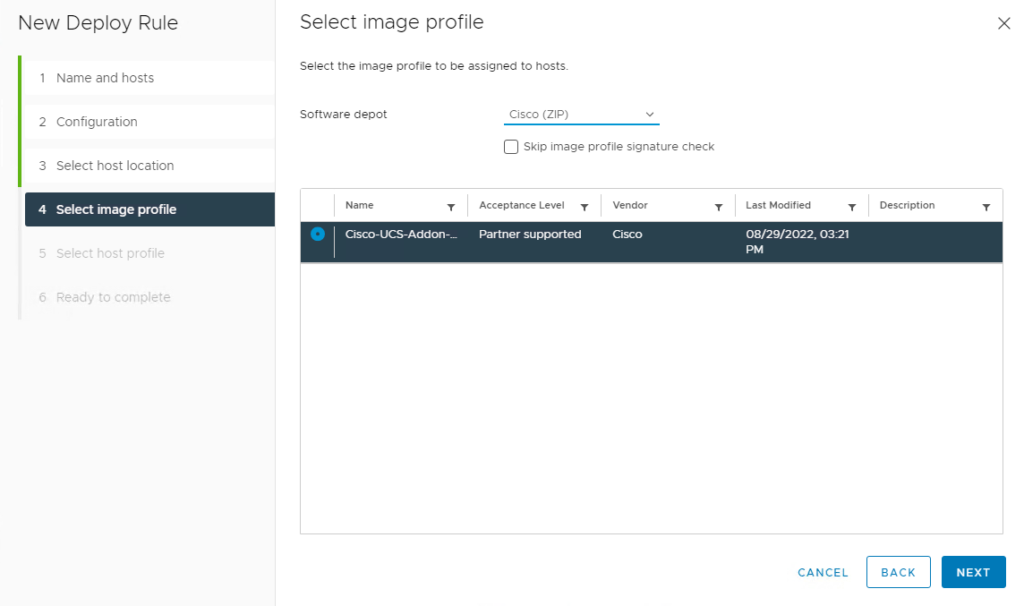

Ensuite, je choisis le software dépôt et l’image ESX qui sera déployée.

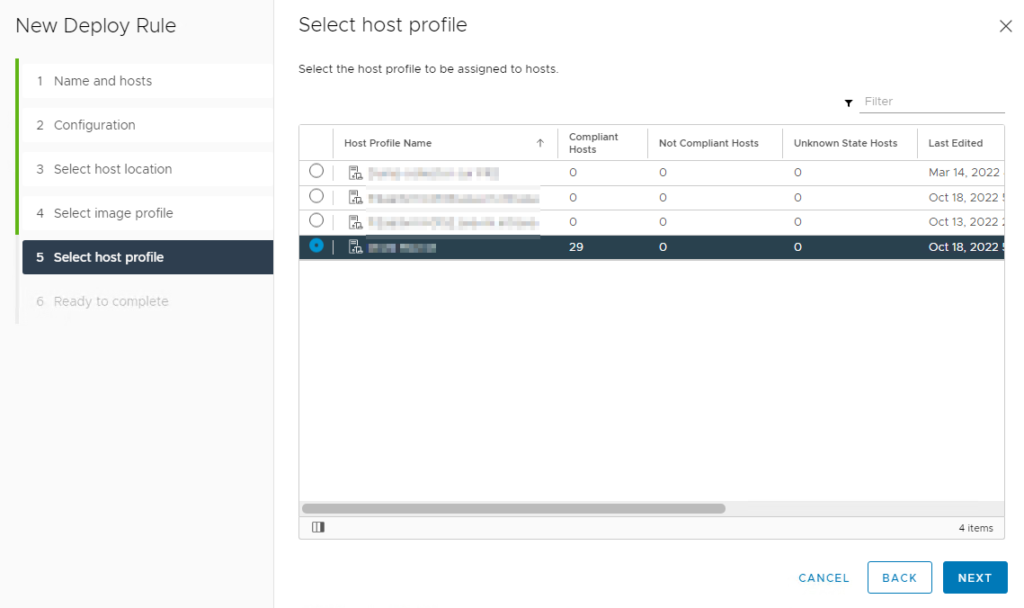

Puis le host profile associé.

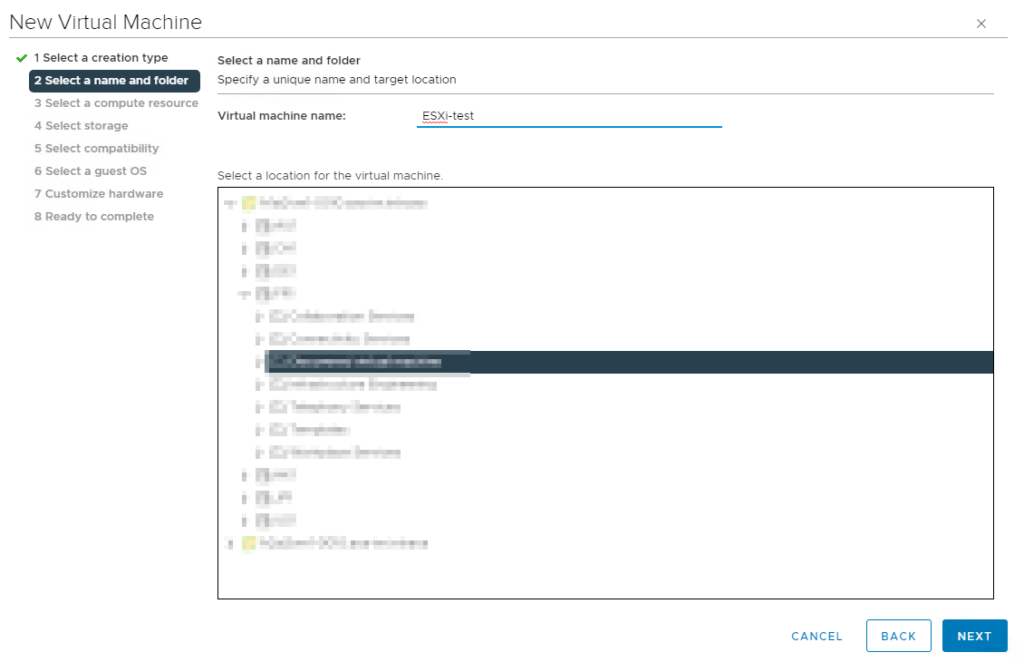

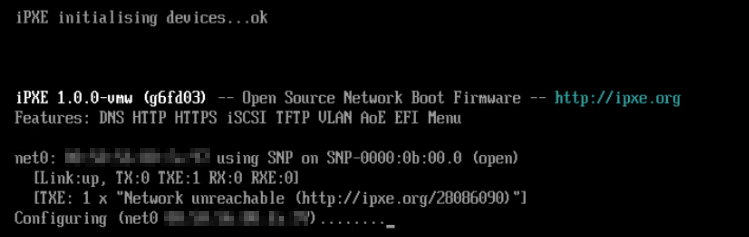

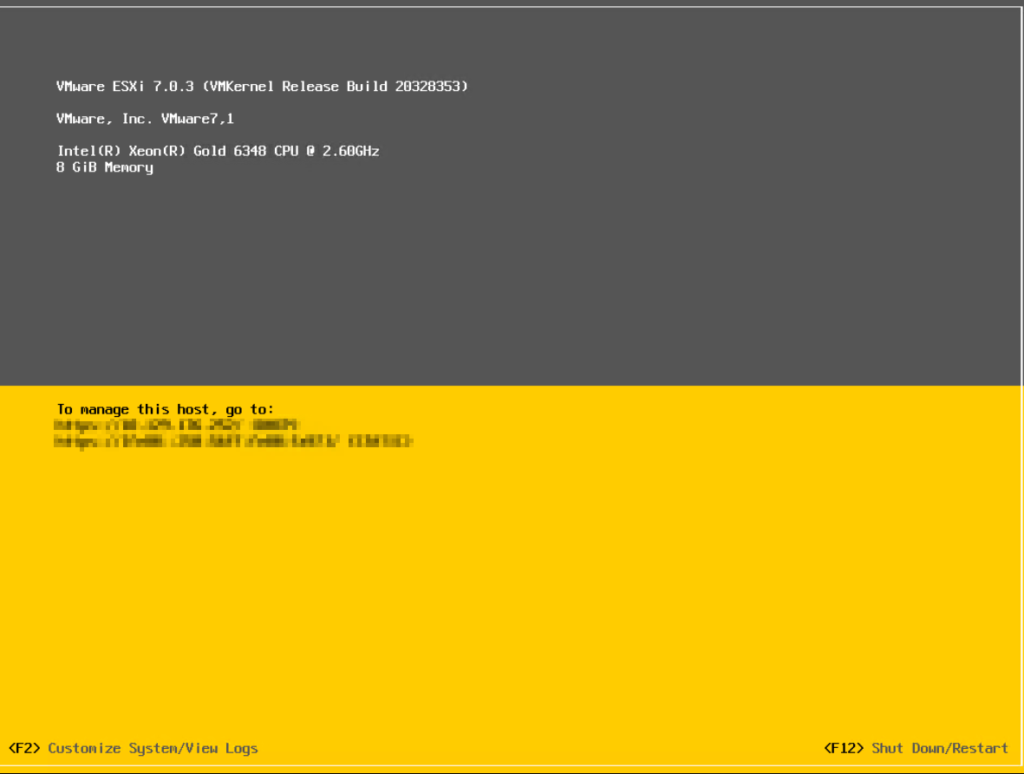

Rien de tel qu’une petit VM avec un ESXi nested pour tester rapidement le déploiement !

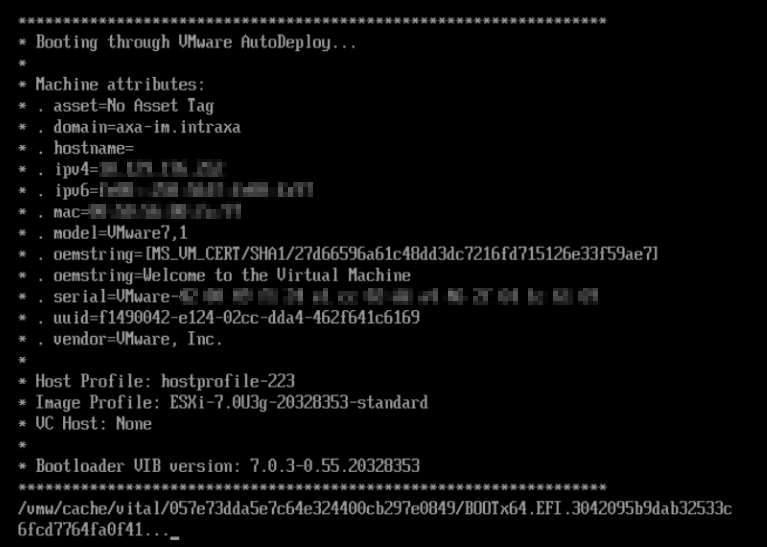

Après quelques minutes, j’ai un ESXi :

Celui-ci a rejoint (en maintenance mode) le vCenter à la racine de l’emplacement précédemment spécifié.

Dans un prochain article, nous verrons la customisation et l’application du host profile qui viendra finaliser le setup de mon ESX afin qu’il soit prêt pour héberger des machines virtuelles.