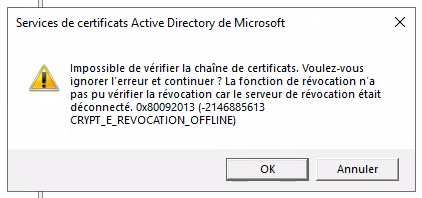

Récemment, j’ai été missionné pour mettre en place une infrastructure PKI (Public Key Infrastructure) Microsoft chez l’un de nos clients. Lors de l’installation du certificat sur l’autorité de certification subordonnée, j’ai rencontré un message d’erreur inattendu : “Impossible de vérifier la chaîne de certificats. Voulez-vous ignorer l’erreur et continuer ? La fonction de révocation n’a pas pu vérifier la révocation car le serveur de révocation était déconnecté. 0x80092013 (-2146885613 CRYPT_E_REVOCATION_OFFLINE)”

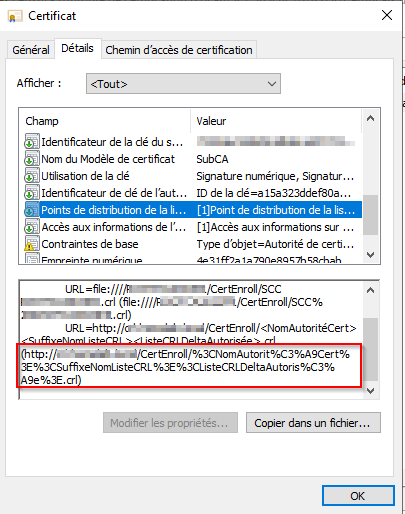

Après investigation, j’ai découvert que mon point de distribution de certificats (CDP) comportait un chemin d’accès inhabituel, comme vous pouvez le voir partiellement dans la capture de l’URL ci-dessous. J’ai réalisé que les variables insérées lors de la configuration du CDP et de l’AIA (Authority Information Access) n’étaient pas interprétées, mais restaient telles que je les avais saisies initialement.

Ce qui était surprenant, c’est que j’avais déjà effectué cette procédure dans mon lab sans rencontrer ce problème. La configuration semblait similaire à celle du client, à l’exception que j’utilisais une installation fraîche de Windows Server 2019 (directement depuis l’ISO), tandis que le client employait son modèle de Windows Server 2022 en français.

Suspectant que la différence de langue pouvait être un facteur, j’ai modifié les extensions pour le CDP et l’AIA du client en utilisant mes variables en anglais, mais cela n’a pas résolu le problème.

Pour approfondir mon analyse, j’ai installé un Windows Server 2022 en français from scratch dans mon laboratoire et, à ma surprise, j’ai rencontré le même problème que celui observé chez le client. Cette situation m’a laissé dans l’incertitude : était-ce la version 2022 de Windows Server en elle-même qui posait problème, ou était-ce spécifiquement la version française qui était en cause ?

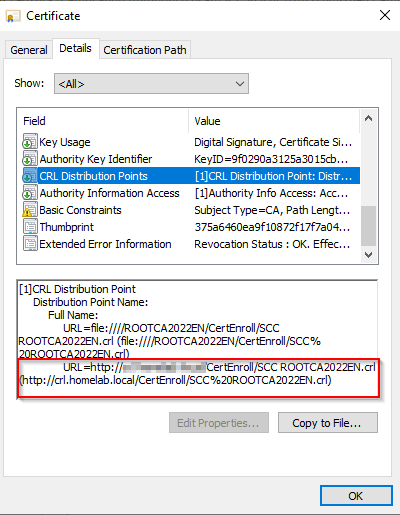

Afin d’écarté l’OS, j’ai installé un nouveau serveur sous Windows Server 2022, mais cette fois en version américaine. Après avoir effectué les modifications nécessaires sur le CDP et l’AIA, j’ai enfin obtenu le résultat escompté : les variables étaient correctement interprétées et le chemin de l’URL était correct !”

En résumé, cette expérience m’a enseigné une leçon importante concernant les installations des systèmes d’exploitation Microsoft, en particulier en ce qui concerne les infrastructures PKI. Il semble que l’utilisation de versions en français de Windows Server peut introduire des anomalies spécifiques qui ne sont pas présentes dans les versions anglaises. Ces différences peuvent conduire à des problèmes inattendus, particulièrement dans des configurations techniques complexes comme celle d’une PKI.

Ainsi, il est prudent de considérer l’utilisation des versions anglaises de Windows Server pour des installations critiques, afin d’éviter des problèmes de compatibilité ou de configuration qui pourraient être uniques aux versions localisées. Cette précaution pourrait épargner du temps et des efforts considérables lors du déploiement et de la maintenance d’infrastructures informatiques complexes.